Initial Compromise – Der Fuß in der TürDatum: 31.07.2024

Autor: Sandro Einfeldt, Senior Security Consultant

Schlagzeilen zu schwerwiegenden Hacker-Angriffen von kriminellen Gruppierungen oder staatlichen Akteuren gehören längst zur Tagesordnung. Wirtschafts- und Industriespionage, Erpressungstrojaner und Co. kosten allein die deutsche Wirtschaft schätzungsweise mehr als 200 Milliarden Euro jährlich (Quelle: Bundeskriminalamt).

Als IT-Security- und Penetration-Testing-Dienstleister hat CERTAINITY umfangreiche Einblicke in die internen und externen IT-Infrastrukturlandschaften von Unternehmen jeder Größe und Branche. Das Fazit der Experten steht fest: Ein Großteil der Organisationen ist darauf fokussiert die extern (über das Internet) erreichbaren Systeme und Dienste auf ein Minimum zu reduzieren, diese sicher zu konfigurieren (“härten”) und durch Sicherheitstechnik wie Firewalls zu schützen. Das soll vor allem die externe Angriffsfläche minimieren, um so ein Eindringen eines externen Angreifers in das interne Netzwerk zu verhindern.

Die Befürchtungen lauten: Wer erstmal “einen Fuß in der Tür” hat, kann in der Folge oft fatale Schäden anrichten. Interne IT-Infrastruktur bietet Angreifern nahezu unendliche Möglichkeiten Schaden anzurichten. Es muss also verhindert werden, dass externe Angreifer den Sprung ins interne Netzwerk schaffen. Warum klassische Penetrationstests nur einen relativ kleinen und eher unbedeutenden Teil der externen Angriffsvektoren abdecken und warum gerade ein Initial Compromise Assessment, bzw. „Red Teaming Light“ oft den größeren Mehrwert bietet wird in diesem Artikel genauer betrachtet.

Initial Compromise, Red Teaming, Assumed Breach, Penetrationstest - Was sind die Unterschiede?

Hier eine kurze Erklärung der Begriffe:

Penetrationstest: Angewandte Hacking-Techniken um innerhalb eines definierten Bereichs (Scope) Schwachstellen zu identifizieren. Ein Scope kann z. B. sein: Bestimmte Applikationen, Server oder ganze interne und externe IT-Infrastrukturen.

Red Teaming: Hierbei nimmt eine Gruppe von White-Hat-Hackern die Rolle der externen Angreifer (Red Team) ein. Diese tritt in einer möglichst realitätsnahen Angriffssimulation gegen Verteidiger einer Organisation (Blue Team) und deren technische und organisatorische Sicherheitsmaßnahmen an. Das Red Team versucht dabei einige individuelle Ziele, wie z. B. den Diebstahl bestimmter Daten, die Kompromittierung eines bestimmten Netzwerks oder Systems oder den physischen Zugriff auf bestimmte Objekte zu erreichen

Assumed Breach: Das Assumed-Breach- bzw, Insider-Szenario ist eine entschärfte Variante des Red-Teaming-Assessments. Hierbei wird die Annahme getroffen, dass Angreifer bereits Zugang zum internen Netzwerk haben (z. B. durch Zugriff auf das Notebook eines Mitarbeiters). Von dort aus weiten sie ihre Zugriffsrechte im Netzwerk weiter aus.

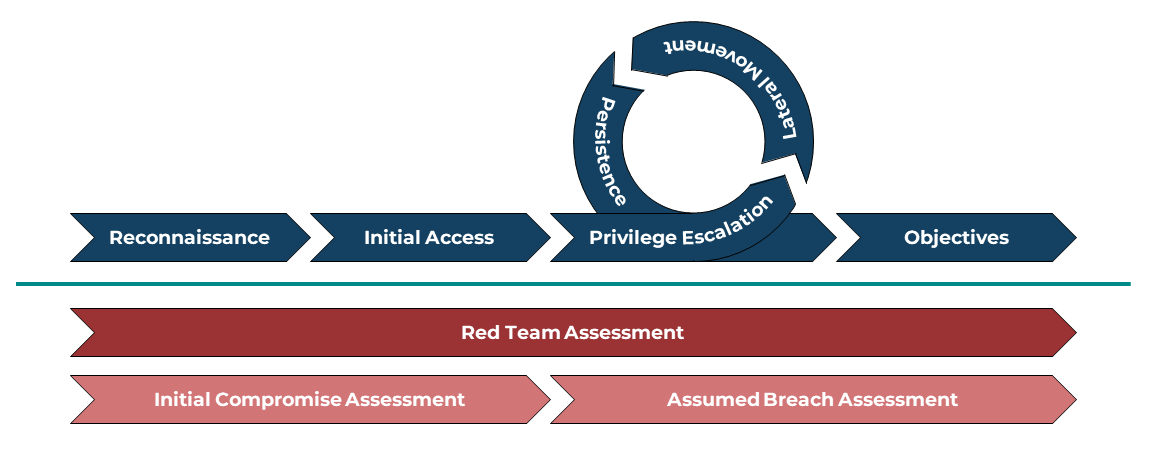

Abbildung 1: Übersicht Abdeckung Killchain

Abbildung 1: Übersicht Abdeckung Killchain

Zusammengefasst: Penetrationstests haben gegenüber Angriffssimulationen den Vorteil, dass sie kostengünstiger (da weniger aufwendig) sind, und eine gründliche Untersuchung eines Testgegenstandes bieten. Angriffssimulationen verfolgen einen ganzheitlichen Ansatz und sind nicht limitiert auf einzelne Zielsysteme. Sie sind aufwendiger in der Umsetzung, bieten aber den Mehrwert einer Messung der Effektivität der Sicherheitsmaßnahmen unter realistischen Umständen.

Durch jahrelange Erfahrung im Security-Testing wissen die Berater von CERTAINITY, dass Angreifer mit einem initialen Zugang zum internen Netzwerk ein leichtes Spiel haben. Die interessante Frage ist deshalb: „Schaffen es externe Angreifer überhaupt in das interne Netzwerk, und wenn ja, wie?“

Um diese Frage zu beantworten, bietet CERTAINITY eine weitere Red-Teaming- Variante an, das Initial Compromise Assessment.

Bei dieser Variante werden die ersten Phasen eines Red Teaming Assessments abgebildet. Anders als bei Assumed-Breach muss sich das Team den initialen Zugang zum internen Netzwerk, bzw. die initiale Kompromittierung eines internen Systems selbst erarbeiten. Weniger “was wäre möglich, wenn?” und mehr “was ist möglich?”. Unternehmen erfahren auf welchen Wegen motivierte Angreifer es schaffen in das interne Netzwerk einzudringen.

Die Bedeutung von Initial Compromise für moderne Anforderungen

Beim Initial Compromise Assessment liegt der Fokus auf der Überwindung der „First Line of Defense“. Damit kommen diese Angriffssimulationen nicht nur für Unternehmen mit hohem Security-Reifegrad in Frage, sondern bieten für alle Unternehmen einen hohen Mehrwert. Neben dem attraktiven Preis ist die niedrige Einstiegshürde ein häufiger Faktor bei der Kaufentscheidung vieler Kunden. Anders als bei Penetrationstests und Assumed Breach ist keine Vorarbeit des Kunden nötig. Den entscheidenden Mehrwert sehen Kunden aber in der ganzheitlichen Sicherheitsüberprüfung ihres Unternehmens unter realistischen Bedingungen und die Beantwortung der Frage: “Schafft es ein motivierter Angreifer rein?”

Initial Compromise - Wie schafft man das?

Entscheidend für ein erfolgreiches Eindringen in IT-Infrastruktur, Gebäude und Prozesse ist eine gründliche Vorbereitung. Während der Aufklärungsphase führt das Red Team eine Open-Source-Intelligence-Analyse (OSINT) durch. Dabei wird die Zielorganisation im Internet durchleuchtet. Sowohl im Clear-Web also auch im Deep-Web und Dark-Net werden öffentlich oder halb-öffentlich zugängliche Informationen analysiert. Zudem werden Unternehmensstandorte vor Ort begutachtet, Personen im Umfeld der Organisation identifiziert und Schwachstellen in extern erreichbaren Anwendungen, Diensten und Systemen ermittelt.

Auf Basis der Erkenntnisse der Aufklärungsphase erarbeitet das Team einen Plan zur Durchführung mehrerer individueller Angriffe. Das Ziel ist allen Angriffen gleich: Initial Compromise. Dabei kommen technische, physische und soziale Angriffsmethoden zum Einsatz. Nachfolgend eine kurze Liste von Beispielen für einen erfolgreichen Initial-Compromise:

- Benutzerkonten für extern erreichbare Dienste konnten durch Spear-Phishing kompromittiert werden.

- Installation eines Remote-Access-Tools (RAT) auf einem Mitarbeiter-Notebook durch das Öffnen schädlicher Anhänge in Emails.

- Unbeobachteter, physischer Zutritt zum Server-Raum durch das Umgehen von physischen Zutrittskontrollen.

- Zutritt zu Sicherheitsbereichen durch die Täuschung von Mitarbeitern.

- Übernahme eines extern erreichbaren Systems mit Zugriff auf das interne Netzwerk durch Remote-Command-Execution (RCE).

- Ausführung von Schadsoftware auf einem internen System durch einen modifizierten USB-Stick (Bad-USB-Angriff).

Nutzen und Mehrwert für Unternehmen

Nach einer erfolgreichen ersten Kompromittierung wird das Team die Arbeit nicht niederlegen, sondern weitere Angriffsstrategien ausprobieren. Da jeder Angriff (auch wenn dieser erkannt und abgewehrt wird) detailliert dokumentiert wird, erhalten Unternehmen einen tiefen Einblick in die Vorgehensweise von professionellen Angreifern und können genau nachvollziehen wo Sicherheitsmaßnahmen effektiv sind und in welchen Bereichen noch Nachbesserungsbedarf herrscht.

Durch den ganzheitlichen Ansatz wird die Sicherheitsarchitektur der gesamten Organisation unter realen Bedingungen untersucht, angegriffen und bewertet:

- Technische IT-Sicherheitsmaßnahmen wie Firewalls, Intrusion-Detection-Lösungen (IDS/IPS), Endpoint Protection, EDR, Sichere Infrastruktur-Konfiguration, etc.

- Organisatorische IT-Sicherheitsmaßnahmen wie Patch-Management-Prozesse, Berechtigungs- und Administrationskonzepte, Umsetzung und Einhaltung von Sicherheitsrichtlinien, etc.

- Sicherheits- und Überwachungstechnik wie Überwachungskameras, Bewegungsmelder, Zutrittskontrollsysteme und Alarmanlagen.

- Physische Sicherheitsbarrieren wie Zäune, Tore, Türen, Fenster und Lüftungsschächte.

- Schulung und Sicherheitsbewusstsein von Mitarbeitern

Als Ergebnis erhält der Auftraggeber eine detaillierte Beschreibung aller identifizierten Sicherheitsmängel, empfohlene Sicherheitsmaßnahmen zur Behebung der Schwachstellen und Nachweise der tatsächlichen Ausnutzbarkeit. Fehlgeschlagene Angriffe werden ebenfalls dokumentiert. Unternehmen verwenden die gewonnenen Erkenntnisse u. A. zur Erstellung von Maßnahmenplänen, Behebung von Schwachstellen, Unterstützung des Risikomanagements, Budgetierung von Security-Projekten und als Entscheidungsgrundlage für das Management.

Einschränkungen bei Initial Compromise

CERTAINITY hält sich streng an gesetzliche Vorgaben und bewegt sich während jeder Simulation immer in dem gemeinsam vereinbarten Rahmen. Wo ein Red Team und ein Blue Team „Cops and Robbers“ spielen, da gibt es im Hintergrund immer ein White Team. Ein kleiner Personenkreis des auftraggebenden Unternehmens wird von Anfang an in die Planung und Durchführung des Assessments mit einbezogen. So wird, trotz einem autark operierenden Angriffsteam, ein hohes Maß an Transparenz und Kontrolle über die Simulation ermöglicht. Angriffe werden vorab immer mit dem White Team abgestimmt, so dass kritische Situationen schnell aufgelöst werden können und z. B. Polizeieinsätze vermieden werden. Bei der Anwendung von Social-Engineering-Techniken hält sich CERTAINITY zudem streng an einen Ethik-Kodex. Die seelische und körperliche Gesundheit der nichts-ahnenden Mitarbeiter am Standort, sowie unserer Teammitglieder hat immer oberste Priorität.

Fazit

Die Vorteile eines Initial-Compromise-Audits sind vielfältig. Es bietet einen realistischen Test für die Sicherheitsmaßnahmen eines Unternehmens und erlaubt die Identifizierung von Schwachstellen, die in traditionellen Sicherheitsaudits übersehen werden. Darüber hinaus fördert es ein tieferes Verständnis für die taktischen und strategischen Aspekte der Cybersicherheit und hilft, die Reaktionsfähigkeit und das Bewusstsein für Sicherheit innerhalb der Organisation zu stärken.

Abschließend lässt sich sagen, dass die Durchführung von Initial-Compromise-Assessments für Unternehmen jeder Größe von Bedeutung ist. In einer Zeit, in der Cybersicherheit von entscheidender Bedeutung ist, ist es für Unternehmen unerlässlich, proaktiv zu handeln und ihre Sicherheitspraktiken kontinuierlich zu evaluieren und zu verbessern.

Vereinbaren Sie einen individuellen Termin, um Ihre Fragen und Zielsetzungen mit den Experten von CERTAINITY zu besprechen. Gerne beraten wir Sie bei der Wahl der individuellen Parameter, um das optimale Vorgehen zur Erreichung Ihrer Ziele zu finden.

Kontaktieren sie uns per E-Mail unter: sales@certainity.com